Parfois la bonne volonté et les moyens de sécurité déployés ne suffisent pas face à des attaquants toujours mieux armés.

Quand vous subissez une attaque, votre premier instinct peut être de supprimer toutes traces liées à cette dernière. En faisant cela, vous risquez de supprimer des preuves potentiellement importantes qui auraient permis d’identifier la source de l’attaque. Il est nécessaire de faire appel à une société spécialisée dans les plus brefs délais pour réagir au mieux.

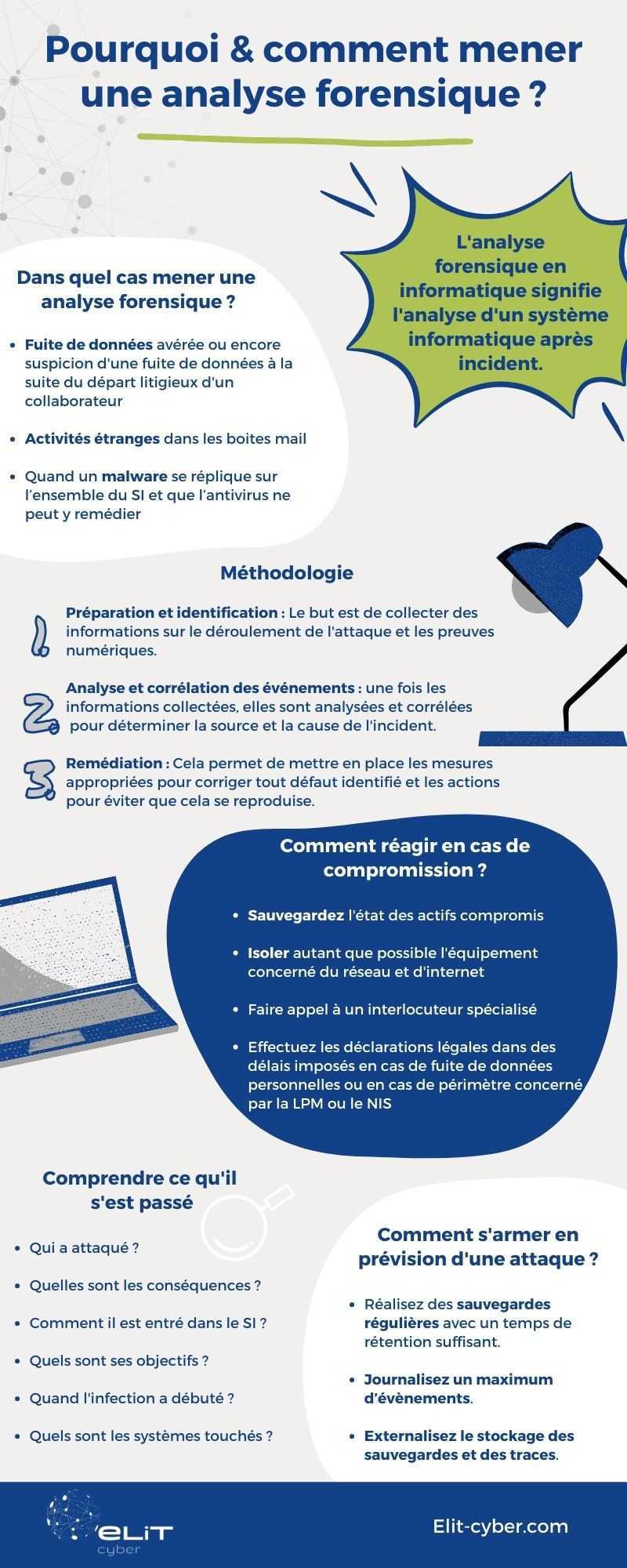

Dans quel cas mener une analyse forensique ?

- Dans le cas d’une fuite de données avérée ou encore suspicion d’une fuite de données à la suite du départ litigieux d’un collaborateur.

- Si un concurrent semble trop en savoir sur votre activité.

- Lorsque vous n’avez pas confiance dans les tous derniers équipements de VIP ultra connectés.

- Si vous observez des activités étranges dans les boites mail.

- Quand un malware se réplique sur l’ensemble du SI et que l’antivirus ne peut rien.

- Si vous suspectez l’exploitation d’une vulnérabilité récente pouvant impacter l’un de vos équipements.

- Lorsqu’apparaissent des fichiers illisibles (potentiellement chiffrés) avec des extensions étranges.

Méthodologie :

Préparation et identification : Le but est de collecter des informations sur le déroulement de l’attaque et les preuves numériques.

Analyse et corrélation des événements : une fois les informations collectées, elles sont analysées et corrélées pour déterminer la source et la cause de l’incident.

Remédiation : Cela permet de mettre en place les mesures appropriées pour corriger tout défaut identifié et les actions pour éviter que cela se reproduise.

Comment réagir en cas de compromission ?

- Sauvegarder l’état des actifs compromis.

- Isoler autant que possible l’équipement concerné du réseau et d’Internet.

- Faire appel à un interlocuteur spécialisé.

- Effectuer les déclarations légales dans les délais imposés en cas de fuite de données personnelles ou en cas de périmètre concerné par la LPM ou le NIS.

L’analyse forensique aide à isoler l’attaque et répond notamment à ces interrogations :

- Qui attaque ?

- Quelles en sont les conséquences ?

- Comment est-il entré dans le SI ? Quels sont les vecteurs utilisés ?

- Quels sont ses objectifs ?

- Quand l’infection a-t-elle débuté ? Comment se propage-t-elle ?

- Quels sont les systèmes touchés ?

Comment s’armer en prévision d’une attaque :

- Réaliser des sauvegardes régulières avec un temps de rétention suffisant. Cela va vous permettre de restaurer des données rapidement et pouvoir reprendre votre activité au plus vite en cas d’infection par un ransomware par exemple.

- Journaliser un maximum d’évènements. Il est essentiel d’avoir un maximum de traces à analyser pour pouvoir retracer le maximum d’actions menées par l’attaquant et prévoir un temps de rétention de logs suffisant. Cela évitera l’écrasement automatique des traces avant même d’avoir pu les analyser.

- Externaliser le stockage des sauvegardes et des traces. Vous limiterez ainsi les risques d’effacement des traces par l’attaquant.

Les équipes de Forensic d’Elit-Cyber sont en mesure de rechercher des informations post-intrusion concernant une attaque ayant touchée le SI d’un client, d’analyser un incident survenu en production.