Les accès aux ressources critiques par des utilisateurs à pouvoir représentent une source de danger pour la sécurité du système d’information. Dans un contexte de gestion des accès à privilèges (PAM pour Privileged Access Management), toute compromission émanant de ce type d’utilisateur peut gravement nuire à l’organisation dans son ensemble. La sécurisation et la surveillance de ces accès est donc primordiale et doit permettre de parer …

Les accès aux ressources critiques par des utilisateurs à pouvoir représentent une source de danger pour la sécurité du système d’information. Dans un contexte de gestion des accès à privilèges (PAM pour Privileged Access Management), toute compromission émanant de ce type d’utilisateur peut gravement nuire à l’organisation dans son ensemble. La sécurisation et la surveillance de ces accès est donc primordiale et doit permettre de parer …

Elit-Cyber est présent aux 1ères Rencontres de la Cybersécurité en Seine-et-Marne afin de présenter ses solutions dont sa solution phare le SOC ! Rendez-vous 1 Avenue Johannes Gutenberg, 77700 Serris jusqu’à 17h30 afin d’échanger avec Marine, Mateo et Ariel ! Programme : https://www.seineetmarne.cci.fr/evenements/1eres-rencontres-de-la-cybersecurite-en-seine-et-marne

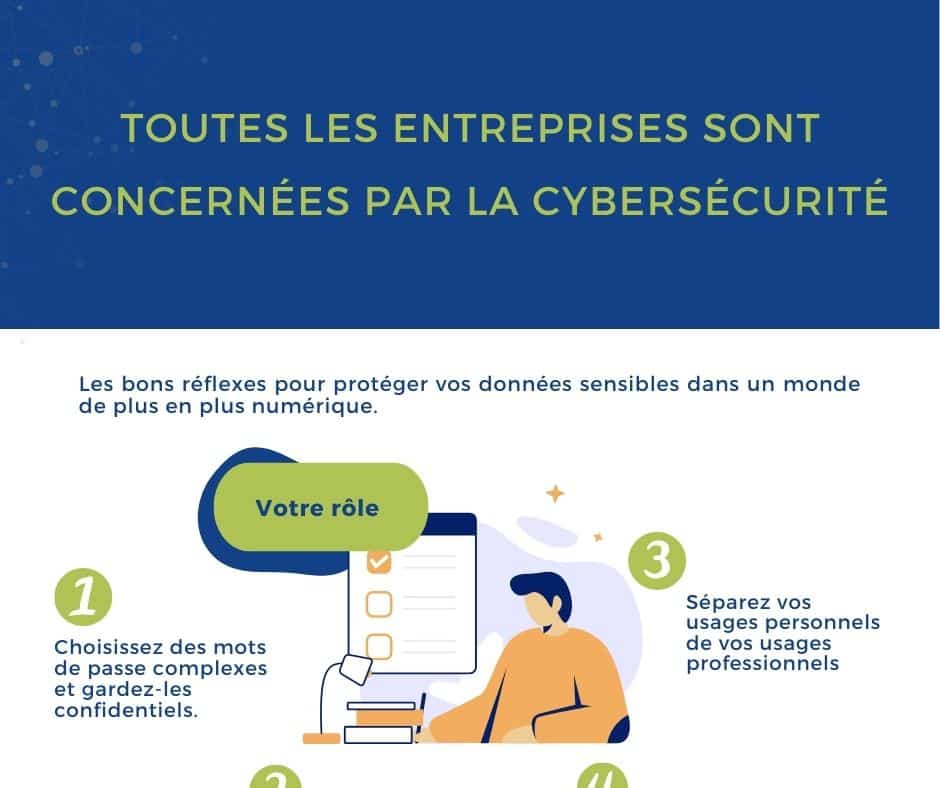

Dans un monde de plus en plus numérique, il est primordial que vous adoptiez les bons réflexes pour protéger vos données sensibles. Pour y parvenir : Choisissez des mots de passe complexes (12 caractères variés) et gardez-les confidentiels. Séparez vos usages personnels et professionnels (n’hébergez pas de données professionnelles sur des équipements personnels comme …

Le SOC est une plateforme permettant la supervision et l’administration de la sécurité du système d’information au travers d’outils de collecte, de corrélation d’événements et d’intervention à distance. Afin d’assurer la bonne mise en place du SOC, et son efficacité, il est nécessaire de constituer une équipe dédiée à ce dispositif avec des experts, des pentesters et des …

Les cyberattaques ont malheureusement un panel de conséquences très vaste : pertes financières, interruption de l’activité, atteinte à la réputation de l’entreprise, conséquences juridiques, pertes de données. 8Une fois formés, vos collaborateurs identifieront aisément les menaces.

On compte 18 victimes de cyberattaques par seconde, 30 000 sites web piratés par jour, 6000 nouveaux virus par mois, et 87 jours environ pour se rendre compte qu’on a été piraté. Comment savoir si j’ai été piraté(e) ? Il faut être proactif, réactif et savoir détecter une cyberattaque. Certains signes doivent vous mettre la puce à l’oreille concernant un potentiel piratage. Les signes …

Les connexions à un wifi public ne sont pas sans danger. Voici 5 bonnes pratiques à prendre :

En 2021, « les petites entreprises, qui comptent moins de dix employés, ont vu leur nombre d’attaques multiplié par quatre, passant de onze à quarante », rapporte l’assureur Hiscox (1). Du grand groupe à la TPE, le cyber risque est désormais l’affaire de tous avec pour conséquence des dépenses contraintes parfois fatales pour l’organisation. Pour les limiter, et …

Les vacances approchent et nous avons pensé à vous ! Il n’y a pas que vos enfants qui ont le droit à leur cahier de vacances ! 😉 Téléchargez votre cahier de vacances cyber qui comprend de nombreux articles, vidéos, mots croisés, infographies… Et découvrez par exemple les précautions à prendre avant de partir en …

Input your search keywords and press Enter.