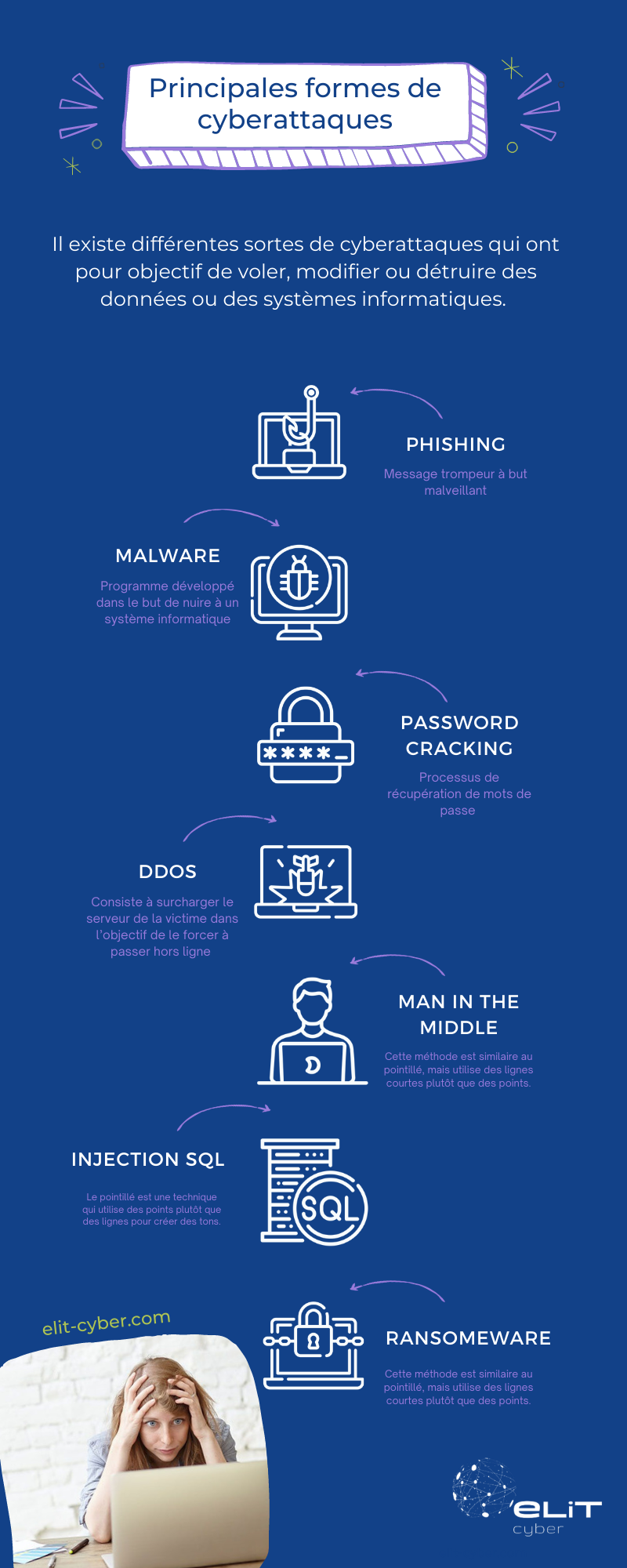

Il existe différentes sortes de cyberattaques qui ont pour objectif de voler, modifier ou détruire des données ou des systèmes informatiques. Nous allons vous décrire ci-dessous les cyberattaques les plus courantes.

Le phishing : Un phishing (hameçonnage, en français) est un message trompeur à but malveillant. Dans la majorité des cas, les malfaiteurs essaient d’obtenir des données bancaires ou des identifiants. Pour y parvenir, ils vont imiter des personnalités ou des entreprises comme l’Assurance maladie, la Fnac, la Poste, le gouvernement ou encore le service des impôts et inciter à télécharger une pièce jointe qui charge un logiciel malveillant sur votre ordinateur. Elle peut également utiliser un lien pointant vers un site Web illégitime qui vous incite à télécharger des logiciels malveillants ou à transmettre vos renseignements personnels.

Le malware : Un malware (logiciel malveillant ou maliciel en français) est un programme développé dans le but de nuire à un système informatique, sans le consentement de l’utilisateur dont l’ordinateur est infecté.

Le password cracking : le password cracking (cassage de mot de passe en français) est le processus de récupération de mots de passe à partir de données stockées ou transmises par un système informatique.

L’attaque DDoS : L’attaque DDoS (par déni de service en français) consiste à surcharger le serveur de la victime en trafic ou en requêtes, dans l’objectif de le forcer à passer hors ligne ou à s’arrêter.

Man in the middle : Man in the middle (L’attaque de l’homme du milieu en français) consiste en une attaque informatique où l’attaquant cherche secrètement à s’insérer dans le flux de communication entre deux victimes dans le but de l’observer ou de l’altérer. Dans un tel scénario, chaque partie ne communique sans le savoir qu’avec l’attaquant, qui se charge ensuite de relayer les messages de part et d’autre. Ce type d’attaque est très courant notamment sur les réseaux publics (WiFi de gares, d’hôtels…). Il est possible de s’en prémunir avec l’établissement d’un réseau privé virtuel (VPN).

Injection SQL : L’attaque SQL consiste à modifier une requête SQL en cours par l’injection d’un morceau de requête non prévu, souvent par le biais d’un formulaire. Le hacker peut ainsi accéder à la base de données, mais aussi modifier le contenu et donc compromettre la sécurité du système.